Seit 2003 bieten wir unseren Kunden professionellen Support bei Fragen zu Hard- und Software. Dazu nutzen wir ein Helpdesk-System auf Basis von DOCUframe. Für jede Meldung wird ein Ticket angelegt, das je nach Priorität abgearbeitet wird. Da die Vorgehensweise teilweise Fragen aufwirft, hier eine kurze Erklärung der Vorteile.

Was ist ein "Helpdesk" und wie funktioniert er?

Der Begriff Helpdesk (auch Help-Desk oder User-Help-Desk) beschreibt einen Informationsdienst, der den Kunden-Support im Bereich Soft- und Hardware sicherstellen soll. Der Kundensupport wird dabei mit Hilfe von eines Problem-Ortungssystems (Issue Tracking System) organisiert. Diese Form von Software zur Fallbearbeitung hilft uns, den Überblick über die vielen eingegangenen und zu bearbeitenden Kundenanfragen zu behalten.

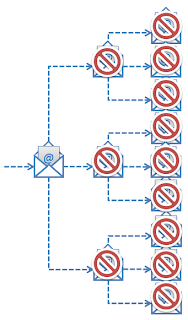

Beim Eingang einer Kundenanfrage per E-Mail, Telefon, Fax oder Webformular wird in DOCUframe ein so genanntes “Ticket” erstellt und eine eindeutige Ticketnummer vergeben. Der Eingang der Anfrage und die Ticketnummer wird daraufhin dem Kunden per E-Mail bestätigt.

Bei yourIT wird die von Ihnen als Kunde geschilderte Problematik klassifiziert, priorisiert, an die Mitarbeiter des Helpdesk weiter geleitet und schließlich von einem Helpdesk-Mitarbeiter herausgegriffen und bearbeitet.

Die Kommunikation mit Ihnen als Kunde erfolgt auf verschiedenen Wegen. Am häufigsten kommt dabei eine Kombination von Fernwartung und Telefon zum Einsatz. Das bedeutet, dass der Techniker während des Gesprächs eine spezielle Form eines Netmeetings einleitet, in welchem er mit Zustimmung des Kunden Kontrolle über den schadhaften Computer oder Server erlangt; durch Fernsteuerung kann er so das Problem meist direkt lösen. Unnötige und teure Fahrten zum Kunden werden damit häufig unnötig.

|

| yourIT - you're next |

Welche Vorteile bringt der yourIT-Helpdesk für Sie als Kunde?

Ein essentieller Bestandteil der Funktionsweise unseres Helpdesks ist dabei unsere umfangreiche Wissensdatenbank - basierend auf DOCUframe. DOCUframe bietet umfangreiche und komfortable Suchfunktionen, mit deren Hilfe der Helpdesk-Mitarbeiter bereits bekannte Probleme schnell finden und lösen kann.

Damit wir dies gewährleistet können, müssen unsere Mitarbeiter am Helpdesk ständig geschult und unsere DOCUframe-Datenbank stets auf dem neuesten Stand gehalten werden. Nur unter dieser Voraussetzungen ist unser Helpdesk in der Lage, Ihnen als unserem Kunden den gewohnt zufrieden stellenden Service zu bieten.

Übrigens: Die Prozesse unseres Helpdesks sind vergleichbar mit den Anforderungen eines Beschwerde- und Reklamationsmanagements. Kein Wunder, dass viele unserer Kunden DOCUframe bereits als Lösung ihr Beschwerde- und Reklamationsmanagement einsetzen.

Ergänzung 2017: DOCUframe als "Integriertes Management-System" (IMS)

Durch die in den letzten Jahren gewonnenen Erfahrungen haben wir DOCUframe weiterentwickelt. Aktuell bauen wir am Integrierten Management System, in dem verschiedene Management Systeme wie z.B. Qualität, Datenschutz, Energie, Umwelt und Informationssicherheit in einem einzigen System gemeinsam betrieben werden kann. Sie dürfen gespannt sein...