Was es speziell bei solchen Lösungen zu beachten gilt und wo die Vorteile liegen, ist im Folgenden kurz erklärt.

Wie die IT in vielen Unternehmen noch heute aussieht

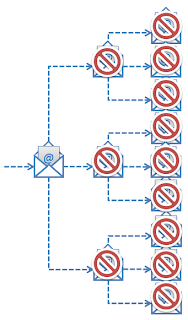

In vielen kleineren Unternehmen scheint die Zeit, was die IT betrifft, stehen geblieben zu sein. So werden oft gleich eine ganze Reihe an eigenen Servern betrieben, die jeweils nur bestimmte Aufgaben erfüllen. Nicht selten sind Dateiserver, E-Mail Server, Abrechnungs- und Bestellsoftware auf eigenen physischen Maschinen installiert. Diese müssen aufwendig einzeln überwacht und in Betrieb gehalten werden, um die Prozessabläufe innerhalb der Firma nicht zu gefährden. Da das interne Knowhow allerdings knapp ist und externe Dienstleister teuer sind, wird oft nur das Nötigste getan und erst bei akuten Problemen gehandelt. Server und IT sind deshalb meist überaltert und erfüllen längst nicht mehr die Anforderungen für effizientes Arbeiten.

Die Vorteile und Besonderheiten der kleinen cleveren Cloudlösung

Mit einer Cloudlösung könnte vieles um einiges leichter sein. So werden alle Anwendungen und Programme auf virtuellen Rechnern betrieben, die jeweils die benötigte Performance flexibel bereitstellen. Sie sind von den eigentlichen physikalischen Maschinen entkoppelt und können einfach erweitert, angepasst und ersetzt werden. Das Unternehmen kann, je nach eigenem Knowhow, sich dabei für eine Private Cloud oder für eine Public Cloud entscheiden. Während bei der Private Cloud die Hoheit über die Maschinen im Unternehmen bleibt, wird bei der Public Cloud die Hardware an ein Cloud Rechenzentrum abgetreten und nur noch die eigentliche Anwendung von dort bezogen. Gerade kleine Unternehmen sparen so wertvolle Mitarbeiterressourcen, da nur noch Anwendungswissen benötigt wird. Bei allen Cloudlösungen für kleine und mittelständische Unternehmen wird besonderen Wert auf Einfachheit und Funktionalität gelegt, so dass die Firmen maximal profitieren können.

Die Überwachung und Sicherung bei Cloudlösungen

Die Überwachung der Cloudlösung und die Datensicherung sowie der Datenschutz bleiben jedoch auch in der Cloud Pflicht. Denn egal ob Private oder Public Cloud, Unternehmen müssen stets über den Status ihrer Services informiert sein und die Daten sicher und vor unbefugtem Zugriff geschützt ablegen.

Wichtig ist, dass eine einfache Verwaltung, Überwachung und Sicherung von Daten möglich ist, ohne sich lang einarbeiten zu müssen. Zudem muss der Cloud Anbieter die geltenden Datenschutzbestimmungen in jeder Hinsicht einhalten können. Ist dies der Fall, kann das Unternehmen auf eine hohe IT Verfügbarkeit vertrauen.

Setzen Sie in Ihrem Unternehmen noch immer auf die klassische IT-Infrastruktur mit dedizierten Servern, sollten Sie sich über die neuen, cleveren Cloudlösungen für Ihr Unternehmen informieren. Holen Sie sich dazu professionellen Rat von Ihrem IT-Systemhaus und profitieren Sie so maximal von den Vorteilen der Lösung.

Ich freue mich auf Ihre Projektanfragen.

Fordern Sie uns! Wir beraten Sie gerne.

Ihr Ralf Ströbele